Blast生態項目被盜6000萬美元,社會工程被朝鮮駭客「玩明白了」

BlockBeats 律動財經 2024-03-27 12:00

團隊遭駭客潛伏,Blast 生態項目被盜 6000 萬美元

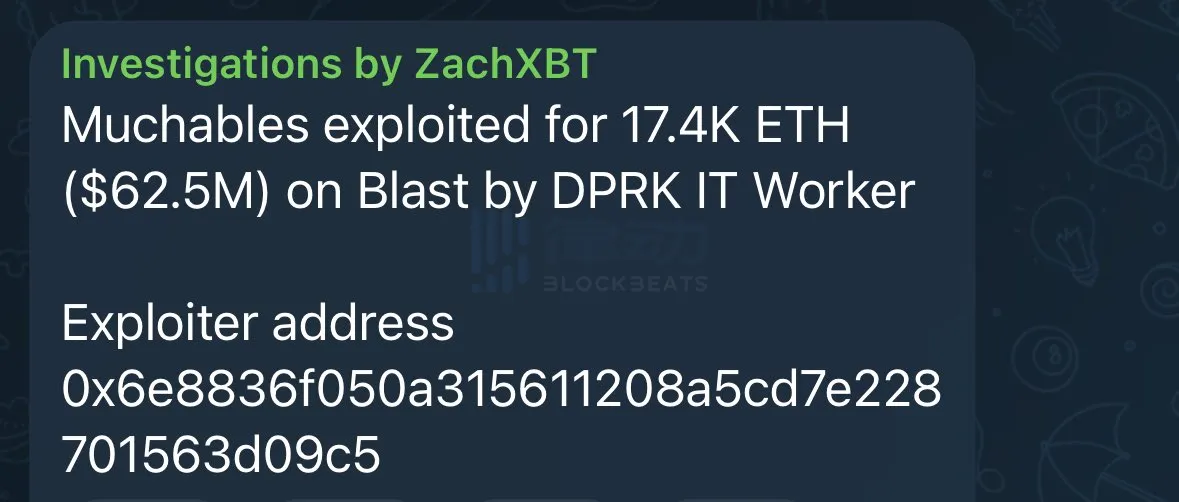

今晨,Blast 生態遊戲項目 Munchables 宣布遭到攻擊,同時據派盾監測顯示,Munchables 鎖定合約存在問題,已有 1.74 萬枚 ETH(約 6230 萬美元)被盜走。

鏈上偵探 ZachXBT 的調查顯示,此次攻擊源於 Munchables 協議的開發者,是一名朝鮮駭客。慢霧創始人餘弦在社交媒體發文解讀,「這是慢霧遇到的至少第二起 DeFi 類項目遭遇的這類情況。核心開發者偽裝潛伏很久,獲得整個項目團隊的信任,時機一到就下手,毫不留情。受害者恐怕不少。」

朝鮮駭客慣用策略:瞄準開發者團隊的信任攻擊

朝鮮駭客恐怕是加密領域裡最臭名昭著的存在。據網路安全公司 Recorded Future 的報告顯示,最出名的朝鮮駭客組織 Lazarus Group 曾在過去六年間竊取了 30 以美元的加密貨幣,僅在 2022 年,該組織就竊取了 17 億美元的加密貨幣。

與利用協議技術漏洞的技術型駭客不同,朝鮮駭客常常將攻擊目標對準協議背後的開發團隊,濫用信任、伺機盜竊,正如此次 Munchables 遭攻擊事件。

谷歌安全團隊曾在 2021 年發現,Lazarus 會長期潛伏在 Twitter、LinkedIn、Telegram 等社交媒體,利用虛假身份偽裝成活躍的業內漏洞研究專家,博取業內信任從而對其他漏洞研究人員發動 0day 攻擊。

安全公司 Mandiant inc. 的研究人員曾表示,其在 2022 年在一名疑似朝鮮求職者的資料上發現了與其他求職者幾乎一樣的資訊,駭客已可以熟練通過複製 Linkedin 和 Indeed 上的職位資訊,應聘美國的一些加密貨幣公司。

除了駭客扮演開發者潛伏團隊,朝鮮駭客還會偽裝成客戶或僱主接近團隊開發者。

2022 年 Axie Infinity 遊戲側鏈 Ronin 被盜六億美金,是加密領域最大的一筆被盜事件。最初 Ronin 團隊查到的被盜原因在於驗證器節點遭攻擊,而在之後的調查中發現,朝鮮駭客組織 Lazarus Group 偽造了一家公司,冒充僱主通過 LinkedIn 以高薪招聘的名義聯繫了 Axie Infinity 開發商 Sky Mavis 的一位高級工程師。

面對誘人的高薪,Axie Infinity 的高級工程師對「工作機會」表現出興趣,並經歷了多輪「面試」。在其中一次「面試」中,工程師收到了一份 PDF 文件,其中包含有關工作的詳細資訊。

然而,該文件實質上為駭客打開了進入 Ronin 系統的入口。該員工在公司的計算機上下載並打開了文件,啟動了一個感染鏈,使駭客能夠侵入 Ronin 系統並控制了四個令牌驗證器和一個 Axie DAO 驗證器。

這種攻擊被稱為 APT 攻擊,慢霧 MistTrack 曾總結出這種攻擊方法:攻擊者首先偽裝身份,通過真人認證欺騙審核員成為真實客戶,然後進行真實存款。在此客戶身份的掩護下,當多名官方人員與客戶(攻擊者)溝通時,Mac 或 Windows 定製木馬就會精準針對官方人員。獲得許可後,他們在內網橫向行動,潛伏很長時間,然後竊取資金。

回到此次事件中,在 Munchables 宣布被盜後,與 Munchables 協議有聯繫的 Blast 生態 DeFi 協議宣布正在評估此次漏洞損失,幸運的是駭客只盜取了 ETH,用戶存入的 WETH 並未收到影響。另一個 Blast 生態協議也在宣布將向受 Munchables 攻擊影響者空投積分。

Aavegotchi 創始人 CoderDan 隨後在社交媒體上發文表示:「Aavegotchi 的開發團隊 Pixelcraft Studios 在 2022 時曾短期雇用過 Munchables 攻擊者來進行一些遊戲開發工作,他的技術很糙,感覺確實像一名朝鮮駭客,我們在一個月內解僱了他。他還試圖讓我們雇用他的一位朋友,那個人很可能也是一名駭客。」

CoderDan 還向 Munchables 團隊提供了該駭客就職於 Pixelcraft Studios 時的常用地址,希望能通過這些線索幫助 Munchables 找回資金。

在加密世界的黑暗森林裡,隱藏的危險防不勝防,不管是用戶還是項目方都需要提高警惕、做好充分的安全防備。

暢行幣圈交易全攻略,專家駐群實戰交流

▌立即加入鉅亨買幣實戰交流 LINE 社群(點此入群)

不管是新手發問,還是老手交流,只要你想參與虛擬貨幣現貨交易、合約跟單、合約網格、量化交易、理財產品的投資,都歡迎入群討論學習!

- 從0開始學買幣,小資新手養成班招生中!

- 掌握全球財經資訊點我下載APP